Rerouting communications

When an application on your box asks linux to send a packet to some destination host (e.g. ubuntu.com), the following occurs:

- ubuntu.com is resolved to 82.211.81.166 by your DNS server, which is specified in /etc/resolv.conf

-

Linux decides where to send that packet first by looking up in the routing table — type route into a terminal to see the table

- typically, it is routed to your primary interface (NIC) first. that interface will then route it to probably your router. the router will then probably send it your modem, which will pass it up to your ISP. from there, it’s anybody’s guess, but the game continues, route by route by route, until it (hopefully) reaches the server at ubuntu.com.

Note, you can test name resolution (ubuntu.com -> 82.211.81.166) by typing ping ubuntu.com at the terminal prompt. You can test packet routing by executing tracepath ubuntu.com (your mileage may vary).

Once a VPN tunnel has been established, the above process will carry on unaffected, unless packets are re-routed over the new tunnel. This is done by adding an entry to your routing table, pointing (often all) packets at your tunnel, your point-to-point interface, ppp0 probably. Now, when an application asks linux to send a packet to 82.211.81.166, linux routes it to ppp0. ppp0 encrypts it and readdresses it, so it now gets sent to the VPN server (via the usual non-tunnel route, eth1 or whatever). when the VPN server receives it, it unencrypts it to extract the original packet, and sends it off into its private network (do you see how we just went over the tunnel there?). Hence, if you now ask for ubuntu.com in your browser, the request goes…

- ppp0 (your end of the VPN tunnel), encryption into a container packet, and readdress to your VPN server.

- eth0/1, off into the internet as usual.

- reaches the VPN server, unencryption, and back to its original address, ubuntu.com.

- off into the private network.

- out into the internet again, to ubuntu.com.

Файл конфигурации сервера WireGuard

Создайте любым удобным для вас способом файл конфигурации сервера /etc/wireguard/wg0.conf со следующим содержимым. Я, как правило, использую для этого редактор файлового менеджера Midnight Commander.

# IP-адрес сервера в виртуальной сети Address = 172.29.111.1/24 # порт, на котором ожидать подключения ListenPort = 64999 # приватный ключ сервера PrivateKey = SNN6DRlhGKuG/12345Vn1jAhvIhcMDVwvMUjDRPUU= # публичный ключ клиента PublicKey = 8obhd57GKCXPR5M8W1Q2D67890hw6hskAmQkIYZQ4= # назначить клиенту следующий IP-адрес AllowedIPs = 172.29.111.2/32

Разделов в файле конфигурации WireGuard может быть несколько.

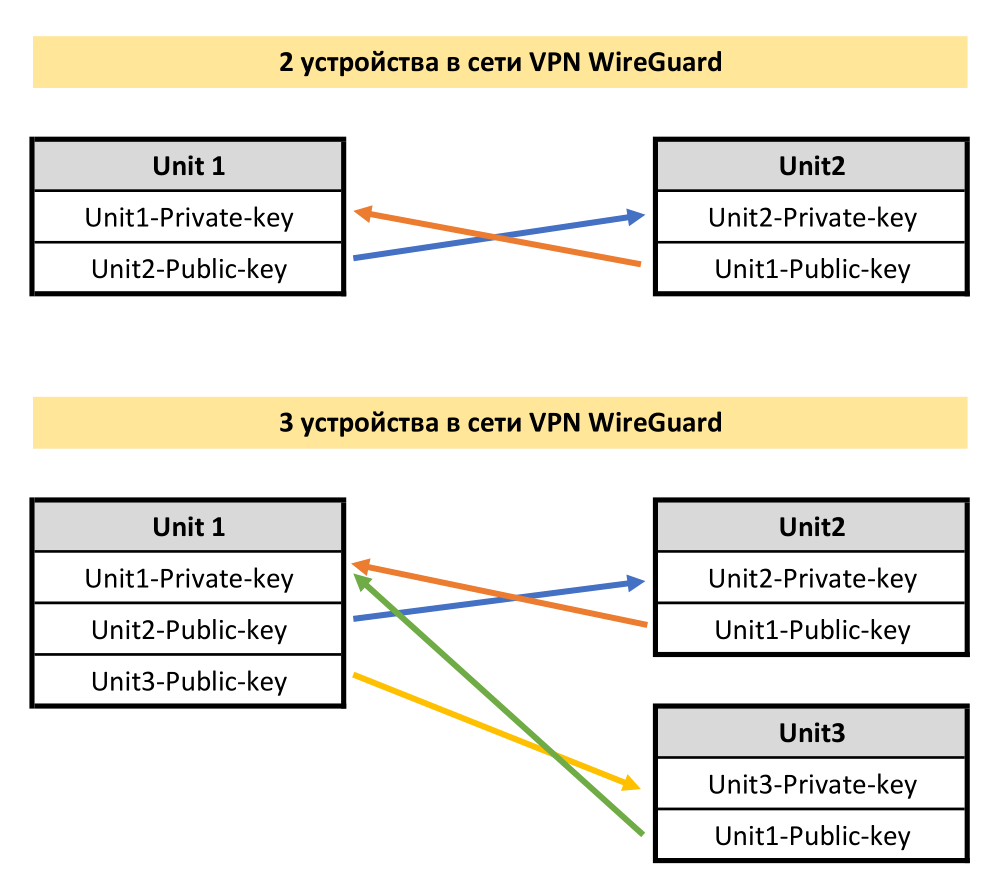

Более наглядно покажу на рисунке:

Общее правило: Для организации связи каждое устройство должно иметь свой приватный ключ и публичные ключи устройств с которыми нужно организовать VPN туннель.

Настройка клиентов Windows

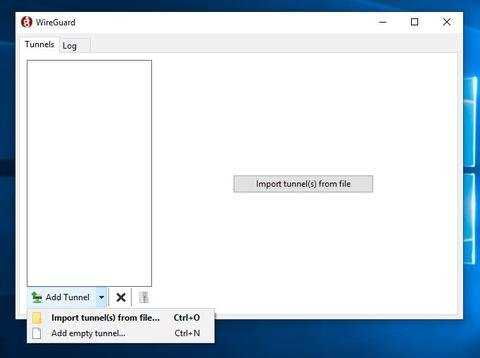

После установки откройте приложение WireGuard и нажмите «Добавить туннель» -> «Добавить пустой туннель…», как показано на изображении ниже:

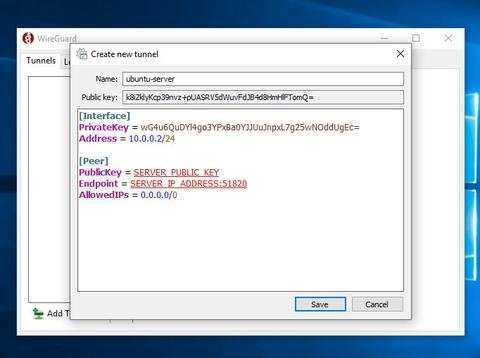

Пара публичных ключей создается автоматически и отображается на экране.

Введите имя туннеля и отредактируйте конфигурацию следующим образом:

В разделе интерфейса добавьте новую строку для определения адреса туннеля клиента.

В одноранговом разделе добавьте следующие поля:

- PublicKey — открытый ключ сервера Ubuntu (файл ).

- Конечная точка — IP-адрес сервера Ubuntu с двоеточием и порт WireGuard (51820).

- Разрешенные IP-адреса — 0.0.0.0/0

После этого нажмите кнопку «Сохранить».

Установка платформы 1С 8.3.20.1363 и более старших версий на RHEL8 и любые другие rpm-based linux. Решение проблемы установки меньших версий 1С8.3 (webkitgtk3) на RHEL 8 / CentOS 8 / Fedora Linux

Начиная с версии платформы 1С 8.3.20.1363 реализована программа установки компонентов системы «1С:Предприятие» для ОС Linux. Теперь любой пользователь Линукс может без проблем установить 1С на свою любимую систему. Попытка установки 1С:Предприятия 8.3 меньших версий, чем 1С 8.3.20.1363 на RedHat Enterprise Linux 8 / CentOS 8 / Fedora не увенчается успехом, произойдет ошибка: Неудовлетворенные зависимости: libwebkitgtk-3.0.so.0()(64bit) нужен для 1c-enterprise-8.3.18.1128-training-8.3.18-1128.x86_64. Конфликт заключается в том, что 1С требует устаревшую версию пакета libwebkitgtk-3.0.so.0()(64bit), запрещенную из-за проблем безопасности, и не может работать с актуальной версией пакета webkit2gtk3. Гуглить в интернете можно долго, хочу поделиться с Вами уже найденным рабочим решением в конце данной статьи.

4: Обмен ключами

Чтобы ноды могли напрямую связываться с другими нодами, они должны обменяться открытыми ключами, которые находятся внутри файлов конфигурации хоста. В нашем случае server-01 должен обменяться открытыми ключами с другими нодами.

Обмен ключами между server-01 и client-01

Перейдите на ноду client-01и скопируйте файл конфигурации ее хоста на server-01. Поскольку машины server-01 и client-01 находятся в одном и том же центре обработки данных и у них включена частная сеть, вы можете использовать внутренний IP-адрес server-01:

Затем перейдите на server-01 и скопируйте файл конфигурации хоста client-01 в каталог /etc/tinc/netname/hosts/:

Затем, оставаясь на server-01, скопируйте файл конфигурации хоста на ноду client-01:

На client-01 скопируйте файл server-01 в соответствующее место:

На машине client-01 отредактируйте файл конфигурации хоста server-01: в поле Address нужно указать внутренний IP-адрес server-01. Таким образом client-01 будет подключаться к VPN через частную сеть:

Измените директиву Address, указав внутренний IP-адрес server-01:

Сохраните и закройте файл. Теперь давайте перейдем к настройке оставшейся ноды client-02.

Обмен ключами между server-01 и client-02

Войдите на client-02. Скопируйте конфигурационный файл client-02 на server-01:

Перейдите на server-01 и скопируйте файл хоста client-02 в соответствующий каталог:

Оставайтесь на server-01 и скопируйте конфигурационный файл хоста на client-02:

Перейдите на client-02 и скопируйте файл хоста server-01 в соответствующий каталог

Если вы, как и мы, настраиваете два клиента узла, это все, что нужно сделать. Однако если в вашей VPN больше клиентов, все они должны обменяться ключами. Помните, если вы хотите, чтобы две ноды напрямую взаимодействовали друг с другом (без переадресации между серверами), они должны обменяться своими файлами ключей/хостов и иметь возможность доступа к реальным сетевым интерфейсам друг друга. Также можно просто скопировать все конфигурационные файлы хостов на все ноды в VPN.

Настройка клиентов Linux и macOS

После установки выполните следующие действия, чтобы настроить клиентское устройство.

Процесс настройки клиента Linux и macOS практически такой же, как и для сервера. Сначала сгенерируйте открытый и закрытый ключи:

Создайте файл и добавьте следующее содержимое:

/etc/wireguard/wg0.conf

Настройки в разделе интерфейса имеют то же значение, что и при настройке сервера:

- Адрес — разделенный запятыми список IP-адресов v4 или v6 для интерфейса .

- PrivateKey — чтобы увидеть содержимое файла на клиентском компьютере, запустите:

Одноранговый раздел содержит следующие поля:

- PublicKey — открытый ключ однорангового узла, к которому вы хотите подключиться. (Содержимое файла сервера ).

- Конечная точка — IP или имя хоста однорангового узла, к которому вы хотите подключиться, за которым следует двоеточие, а затем номер порта, на котором удаленный одноранговый узел прослушивает.

- AllowedIPs — разделенный запятыми список IP-адресов v4 или v6, с которых разрешен входящий трафик для однорангового узла и на которые направляется исходящий трафик для этого однорангового узла. Мы используем 0.0.0.0/0, потому что мы маршрутизируем трафик и хотим, чтобы одноранговый сервер отправлял пакеты с любым исходным IP.

Если вам нужно настроить дополнительных клиентов, просто повторите те же шаги, используя другой частный IP-адрес.

5 AirVPN

Доступные приложения:

- ПК

- Mac

- IOS

- Android

- Linux

AirVPN – единственный провайдер в этом списке, который делает приложение Ubuntu с графическим пользовательским интерфейсом, хотя также доступна версия для командной строки.

AirVPN создан для пользователей, которым нравится большой контроль и возможность настраивать VPN так, как они этого хотят. Это может немного напугать начинающих пользователей, но безопасность отличная. Включен аварийный выключатель. Компания не хранит журналы активности пользователей.

Минусы:

- Не очень дружелюбный к новичкам

- Меньшая сеть серверов

- Поддержка ограничена

НАСТРОЙТЕ СОЕДИНЕНИЕ:AirVPN ориентирован на технически подкованных опытных пользователей, которые ценят безопасность и конфиденциальность.

Следите за нашим полным обзором AirVPN.

Установка Pritunl VPN-сервера в Ubuntu 20.04

Чтобы установить VPN-сервер Pritunl на Ubuntu 20.04, мы собираемся выполнить ряд шагов, как указано ниже:

Шаг 2: Добавьте репозитории Pritunl и MongoDB и открытые ключи

Затем добавьте репозиторий Pritunl в свой Ubuntu 20.04, используя следующую команду.

Pritunl VPN построен на основе MongoDB. Мы продолжим и добавим репозиторий Mongodb, используя следующую команду:

Теперь добавьте открытые ключи для репозиториев MongoDB и Pritunl.

Шаг 3: Установите Pritunl и MongoDB

Установите Pritunl и MongoDB в Ubuntu 20.04 с помощью следующих команд:

Теперь запустите и включите Pritunl и MongoDB, как показано ниже:

Шаг 4. Настройте Pritunl в Ubuntu 20.04

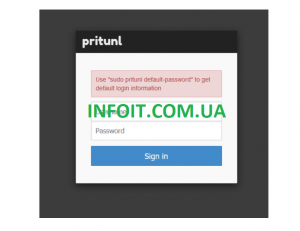

На этом этапе Pritunl VPN установлен и запущен. Получите доступ к нему из браузера, используя IP-адрес вашего сервера, чтобы настроить его. http: // <ваш_сервер_ip> . Вы должны получить страницу, как показано ниже:

Сгенерируйте ключ настройки, выполнив команду ниже:

После того, как вы введете ключ настройки и URL-адрес mongodb, вам будет предложено ввести имя пользователя и пароль.

Имя пользователя и пароль по умолчанию можно получить с помощью следующей команды:

Когда вы входите в систему с предоставленными учетными данными, вы получаете страницу, как показано ниже:

Установите новый пароль и сохраните, после чего вы попадете на страницу настройки организаций, пользователей и серверов.

Чтобы добавить пользователей, нажмите « Пользователи ». Вы попадете в окно для первого добавления организации.

Нажмите « Добавить организацию », затем введите имя и нажмите « Добавить ».

Ваша организация должна быть добавлена, как показано ниже

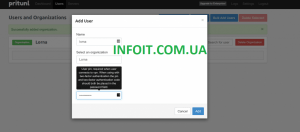

Нажмите « Добавить пользователя », чтобы создать пользователя. Введите необходимые данные и нажмите « Добавить ».

Если вы хотите добавить сразу несколько пользователей, нажмите « Массовое добавление пользователей ».

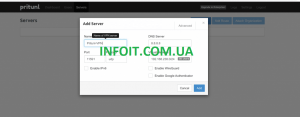

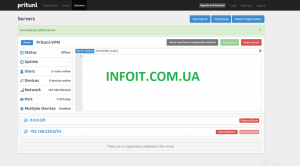

Теперь давайте создадим Vpn-сервер. Нажмите « Серверы », затем « Добавить сервер ».

Укажите сведения о сервере и нажмите « Добавить ». Вы должны увидеть, что сервер был успешно добавлен, как показано ниже:

Не забудьте подключить сервер к организации, нажав « Присоединить организацию » и выбрав свою организацию.

Шаг 5. Настройте клиент Pritunl в Ubuntu 20.04

Теперь мы собираемся настроить VPN-клиент Pritunl для подключения к серверу Pritunl. Для Ubuntu 20.04 выполните следующие команды, чтобы установить VPN-клиент Pritunl.

После установки клиента вернитесь на сервер, чтобы загрузить профиль пользователя. Щелкните « Пользователи », выберите конкретного пользователя и щелкните значок загрузки, чтобы получить профиль пользователя. Это должно быть похоже на следующее:

![]()

После установки клиента Pritunl VPN вы должны увидеть значок клиента Pritunl VPN, установленный как часть вашего приложения.

Нажмите на нее и импортируйте свой профиль, чтобы подключиться к VPN-серверу Pritunl.

Чтобы подключиться к VPN-серверу Pritunl с терминала, мы будем использовать команду nmcli .

Убедитесь, что на вашем Ubuntu 20.04 уже установлен сетевой менеджер. Если нет, выполните следующую команду для установки:

Теперь запустите приведенную ниже команду, чтобы импортировать профиль openvpn.

Чтобы начать использовать профиль, откройте его, используя:

Наслаждайтесь использованием Pritunl VPN

Notes

- Your VPN can connect/disconnect successfully, and have no effect on how the rest of your communications function, unless traffic is routed over the VPN (tunnel).

- Bringing up the VPN, thus, involves both establishing that secure link, and doing the appropriate re-routing.

-

You can add/remove routes in script using route add and route del.

- You can have scripts run automatically as a connection (e.g. VPN) is brought up and down by placing them in /etc/ppp/ip-up.d and /etc/ppp/ip-down.d

-

You can check the current route table by typing route in a terminal.

- The connection client may re-route automatically unless you tell it not to (pon has an option nodefaultroute i think).

- (this happened to me) If you route all traffic over the tunnel once the VPN connection is up, even your encrypted packets will get routed over the tunnel. Thus, your original packet A will get encrypted into A*, and sent over the tunnel, encrypted into A**, sent over the tunnel, etc… (see below under ‘Packet recursion’).

- Thus, a typical route table after connection of the VPN will have traffic sent over the tunnel by default, unless it’s headed for your VPN server, in which case it’s routed straight to your interface card (e.g. eth1).

- More advanced routing is possible, with some traffic going over the tunnel, and some going out as usual, but this is not covered here.

-

Let’s face it, we’ve barely covered routing at all, but I just wanted to give some hints…

Как выбрать лучший бесплатный впн для Linux

Чтобы установить на свой компьютер с Linux бесплатный vpn, вам прежде всего нужно выбрать надежного поставщика услуги, который предоставит вам vpn сервер бесплатно.

Интернет полон рекламных объявлений бесплатных впн-сервисов, но это определенно не те провайдеры, которым стоит доверять свою безопасность. Зазывая на свои сайты и предлагая лучший бесплатный vpn для Linux, эти компании собирают базы для перепродажи рекламодателям. Кроме этого, они вынуждают пользователей терпеть просмотр надоедливой рекламы и небрежно относятся к защите данных. За последние годы было несколько скандалов с утечкой данных пользователей подобных впн-сервисов.

Чтобы бесплатно установить на Linux надежный впн, лучшим выбором будет триал или пробный впн для Linux от платного впн-провайдера с хорошими условиями. Коммерческие компании зарабатывают на продаже услуг пользователям, и прежде всего защищают их интересы. Их бесплатный впн для Linux будет оберегать ваши данные и поможет сменить IP без риска.

Еще одним важным моментом является то, что провайдер, предоставляющий пробный впн для Linux не должен сохранять логи подключения. Так ли это, вы можете выяснить на странице Политики конфиденциальности выбранного провайдера.

Обратите внимание также на то, чтобы провайдер не ограничивал трафик для пользователей бесплатного впн

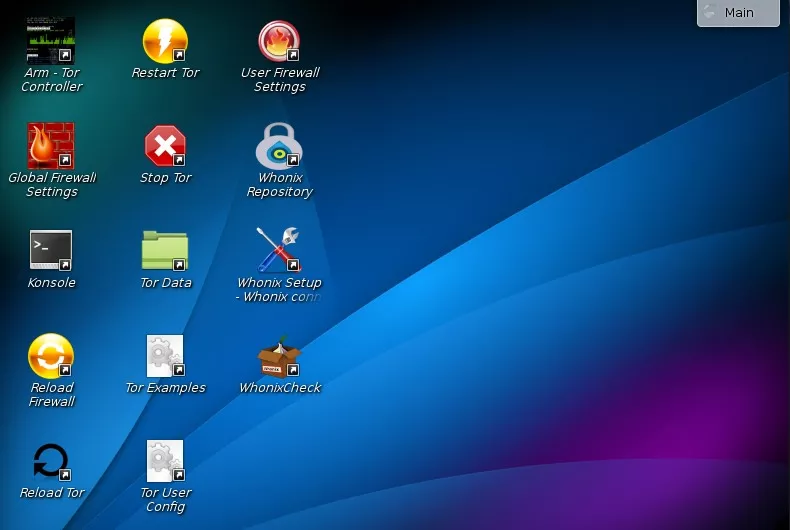

Что такое Whonix?

Whonix представляет из себя комплект из двух преднастроенных виртуальных машин, на основе операционной системы Debian. Виртуальные машины работают в одной связке, соединяясь между собой посредством внутренней сети Virtualbox.

Первая машина называется Whonix-Gateway и представляет из себя шлюз, заворачивающий весь трафик в сеть Tor. Вторая машина называется Whonix-Workstation и представляет из себя рабочую систему оснащенную всем необходимым для комфортной работы в сети интернет. Все программное обеспечение рабочей станции настроено заранее на использование Tor, некоторые из приложений используют выделенные Tor SocksPort-ы.

Подобная схема реализована в целях анонимности и безопасности работающих операционных систем. Трафик проходящий между машинами по внутренней сети никак не связан с хост-системой и посредством шлюза уходит только в Tor. Архитектура Whonix обеспечивает значительный уровень защиты от утечек IP, DNS и от вредоносных программ. Даже если представить ситуацию когда злоумышленнику удалось каким-либо образом получить доступ к рабочей станции, то все что он увидит это адрес внутри закрытой сети Virtualbox.

Ни одно из приложений Whonix не имеет прямого доступа к сети, пользователь общается с сетью только посредством Tor. Весь трафик генерируемый Workstation отправляется в Gateway, а потом в Tor. При обрыве соединения, трафик не покинет шлюз, пока соединение не будет восстановлено. Даже обновление системы происходит через Tor.

Покинув шлюз, трафик проходит по цепочке Tor-серверов и на одной из выходных Tor-нод попадает в обычную сеть. Таким образом на конечном сайте или сервере никогда не будет виден настоящий ip-адрес. Установленный uwtwrapper перенаправляет трафик на разные порты, поэтому трафик всегда идет по разным цепочкам, на разные выходные ноды и разном порядке.

Единственное что можно увидеть во время использования Whonix, это момент соединения вашего адреса с сетью Tor. Дальнейший путь трафика остается надежно скрытым. Использование Tor можно скрыть, пустив весь направленный в Tor трафик поверх VPN, но об этом немного позднее.

К шлюзу можно подключить не только Workstation, а также любую виртуальную машину и весь трафик виртуальной машины будет направляться прямиком в Tor.

3: Настройка клиентских нод

Обеим вашим клиентским машинам потребуется немного другая конфигурация, чем серверу, хотя в целом процесс настройки очень похож.

Чтобы получить нужную в этом мануале инфраструктуру, мы настроим client-01 и client-02 практически одинаково, с небольшими отличиями между ними. Следовательно, многие команды, приведенные в этом разделе, должны выполняться на обеих машинах (если не сказано другое).

Создайте файл tinc.conf:

В этот файл вставьте такие строки:

Вместо node_name укажите имя текущей ноды (client-01 или client-02). Напоминаем, что в именах нельзя использовать дефисы.

Обратите внимание, что этот файл содержит директиву ConnectTo, указывающую на server_01, а файл tinc.conf на server_01 не включает эту директиву. Если оператора ConnectTo на server_01 нет, это означает, что server_01 будет прослушивать только входящие соединения

Это подходит для нашей установки, так как сервер не будет подключаться ни к каким другим машинам.

Сохраните и закройте файл.

Затем создайте файл конфигурации хоста на каждой клиентской ноде.

На client-01 поместите в файл эту строку:

На client-02 – вот эту:

Обратите внимание, у каждого клиента есть отдельная подсеть, которую будет обслуживать Tinc. Сохраните и закройте файл

Затем сгенерируйте пары ключей на каждом клиенте:

Как и в случае с сервером server-01, при появлении запроса на выбор файлов для хранения ключей RSA нажмите клавишу Enter, чтобы принять файлы по умолчанию.

После этого создайте скрипт запуска сетевого интерфейса на каждом клиенте:

Для client-01 добавьте в файл эти строки:

Для client-02 добавьте следующее:

Сохраните и закройте файл.

Создайте скрипт для остановки сетевого интерфейса на каждом клиенте:

В файл client-01 вставьте эти строки:

В файл client-02 вставьте это:

#!/bin/sh

Сохраните и закройте эти файлы.

Сделайте скрипты исполняемыми на каждой клиентской ноде:

В заключение настройки откройте порт 655 в брандмауэре на каждом клиенте.

На этом этапе клиентские ноды почти настроены. Для проверки подлинности соединения с VPN им нужен открытый ключ, который мы создали на сервере server-01.

Доступ в Интернет и локальную сеть

После подключения к сети VPN мы не сможем ни выйти в Интернет, ни подключиться к узлам локальной сети. Чтобы это исправить, открываем на редактирование файл:

vi /etc/sysctl.d/99-sysctl.conf

… и добавляем строку:

net.ipv4.ip_forward=1

* мы разрешили форвард сетевых запросов и настроили сервер в качестве шлюза.

После применяем настройку:

sysctl -p /etc/sysctl.d/99-sysctl.conf

Добавляем правило в iptables:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

* данное правило включает маскарадинг на интерфейсе eth0. Вам необходимо подставить в команду значение своего сетевого адаптера.

В случае с единым сетевым интерфейсом больше ничего делать не потребуется — Ubuntu начнет работать как Интернет-шлюз.

В случае с несколькими сетевыми адаптерами, настраиваем сетевой экран:

iptables -A FORWARD -i eth1 -o eth0 -m state —state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

* предполагается, что eth1 используется для внутренней сети, а eth0 — внешней.

В чем подвох бесплатных VPN в России?

Все сервисы, которые я здесь рекомендую, безопасные, но многие бесплатные VPN представляют серьезную угрозу вашей конфиденциальности. Если провайдер использует более слабую защиту, чем его конкуренты премиум-сегмента, то данные пользователей гораздо проще украсть. Обычно вы не найдете в таких приложениях важнейшие функции для защиты своих данных типа экстренного отключения от Интернета, защиту от утечек данных и блокировку WebRTC.

Самая серьезная проблема, с которой я столкнулась во время тестирования — большая часть бесплатных VPN ограничивают трафик, скорость подключения и пропускную способность сети. Из-за этого бесплатные услуги становятся настолько неэффективными, что вы скорее купите платную подписку (на это и рассчет). Я убедилась, что все VPN-приложения из списка рекомендуемых работают достаточно быстро, чтобы вы не сталкивались с лагами и буферизацией.

Наконец, большинство бесплатных VPN-приложений совместимы только с ОС Windows и macOS, их нельзя настроить для работы с дистрибутивами Linux. Чаще всего можно получить помощь с настройкой для Ubuntu, но найти бесплатное VPN-приложение, которое работало бы с Mint, Fedora или OpenSUSE гораздо труднее.

У вас будет больше возможностей настройки для разных версий ОС Linux, если вы все-таки выберете премиум-VPN.

Установка бесплатного впн на Linux от Whoer VPN

Чтобы установить необходимые пакеты через консоль, введите следующую команду:

для Fedora / RedHat:

Скачайте на ваш ПК с Linux архив whoer-configs.zip, который вы получили на мейл при регистрации бесплатного впн Linux. Распакуйте файлы и перейдите в директорию whoerconfigs:

Включите openvpn, указав в –config путь до файла конфигурации выбранного сервера. В бесплатном впн для Linux это будет сервер Нидерландов:

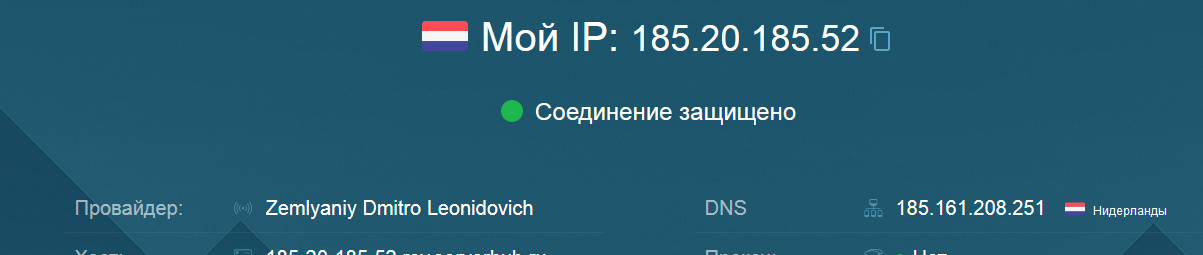

Зайдите на страницу Whoer.net, чтобы убедиться, что IP и DNS-адреса сменились на голландские и ваш компьютер с операционной системой Linux и ваши данные в безопасности с бесплатным впн для Linux от Whoer VPN. Теперь вы можете посещать любые сайты по вашему выбору, не взирая на ваше местоположение.

Вы также можете посмотреть наши видеоролики, где мы наглядно показываем, как установить в различные дистрибутивы Linux vpn бесплатно:

За 3 с половиной минуты устанавливаем Whoer VPN на Linux Ubuntu (обратите внимание на удобный графический интерфейс). Устанавливаем Whoer VPN на KALI LINUX для хакеров и продвинутых пользователей

Устанавливаем Whoer VPN на KALI LINUX для хакеров и продвинутых пользователей.

Пошагово показываем, как бесплатно установить впн на Linux Mint – дружелюбный к пользователям дистрибутив Linux с графической оболочкой.

Если ваш выбор это стабильный и надежный Linux Debian, посмотрите видеролик, где Mr.Whoer показывает, как установить бесплатный впн на Linux Debian (разберется даже начинающий линуксоид).

Для более глубокого понимания темы безопасности в сети, советуем вам прочесть статью Настраиваем анонимность в интернете с Whoer vpn. И поделиться ссылками на наши статьи с вашими друзьями и подписчиками, ведь мы работаем для того, чтобы как можно больше людей научилось ценить и защищать конфиденциальность своей личности и данных – во имя открытого и свободного для всех Интернета!

Консольный режим Whonix-Gateway

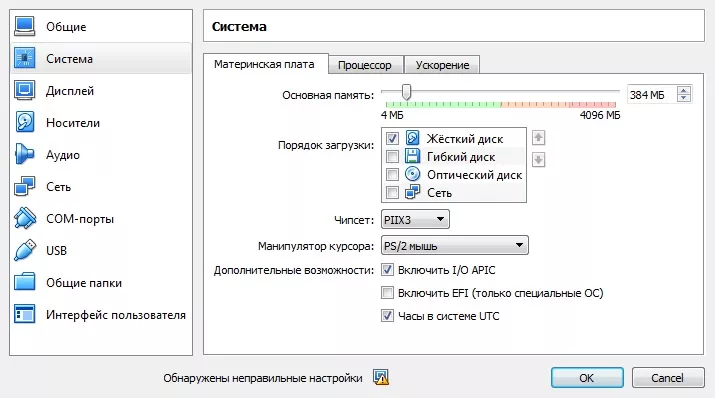

Whonix-Gateway может работать в консольном режиме, режим может быть актуальным на хост-системах с небольшим объемом оперативной памяти. В консольном режиме все управление системой происходит посредством терминала, а не с ярлыков на рабочем столе.

Для запуска Whonix-Gateway в консольном режиме в настройках виртуальной машины задаем объем оперативной памяти меньше 480 мегабайт.

За минимальный объем памяти необходимой для запуска графической оболочки отвечает файл /etc/rads.d/30_default.conf. Точнее, параметр rads_minium_ram, по умолчанию равный 480-и мегабайтам.

На рабочем столе Gateway находятся четырнадцать ярлыков, включая ярлык вызова терминала. В консольном режиме для управления используются эквивалентные им команды.

Stop Tor — остановка Tor. Интернет пропадет на всех машинах.

systemctl stop tor

Reload Tor — перезагрузка Tor.

systemctl reload tor

Restart Tor — перезапуск Tor.

systemctl restart tor

Tor User Config — открывает основной конфигурационный файл /etc/tor/torrc в текстовом редакторе.

nano /etc/tor/torrc

Tor Examples — открывает файл torrc.examples в текстовом редакторе. Файл содержит примеры заполнения основного файла torrc.

nano /etc/tor/torrc.examples

Tor Data — открывает каталог /var/lib/tor.

cd /var/lib/tor/

Arm — Tor Controller — мониторинг tor-соединения.

arm

Global Firewall Settings — настройки фаервола /etc/whonix_firewall.d/30_default.conf в текстовом редакторе.

nano /etc/whonix_firewall.d/30_default.conf

User Firewall Settings — открывает файл с пользовательскими настройками фаервола /etc/whonix_firewall.d/50_user.conf в текстовом редакторе.

nano /etc/whonix_firewall.d/50_user.conf

Reload Firewall — перезагрузка сетевого экрана для применения изменений в настройках.

/usr/bin/whonix_firewall

Whonix Repository — выбор или изменение репозиториев.

sudo whonix_repository

Whonix Setup — запуск Whonix Setup Wizard, тот что запускается при первом запуске.

sudo whonixsetup

WhonixCheck — запуск проверки системы. Нельзя запускать от имени root или c использованием sudo.

whonixcheck

Обычному пользователю Whonix хватает нескольких ярлыков reload/restart tor, arm и whonixcheck. Остальные, как правило, остаются невостребованными. Не стоит изменять и трогать конфигурационные файлы, если не знаете что делаете.

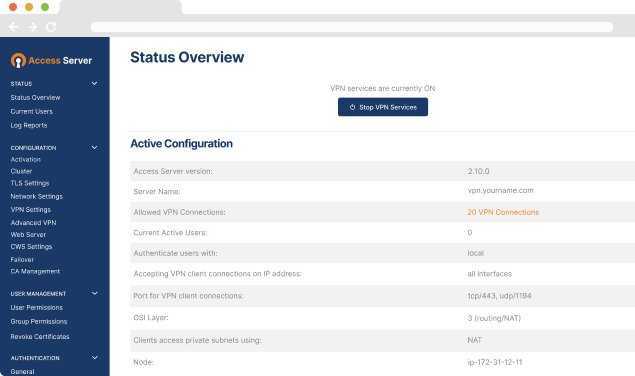

Finish configuration and setup users in the web interface

Using the information from the previous step, connect to the Admin Web UI and sign in with the openvpn user and password.

For example: https://address/admin/

(replace address with the IP or DNS hostname of your server)

The Access Server Admin Web Interface provides an intuitive tool to manage settings for OpenVPN Access Server. But the first time you access it, you will receive a warning that the security or privacy of the website can’t be determined. This is expected. Access Server comes with a self-signed, untrusted SSL certificate so that the web service will function. You may override this warning message and proceed. We recommend you set up a valid DNS hostname for your Access Server and install a valid signed SSL certificate to resolve this message.

For more details on this step refer to Finishing Configuration of Access Server.

Что такое VPN и зачем это нужно

Для начала разберём, что представляет собой Virtual Private Network (виртуальная частная сеть) и как применим данный вид технологий. Благодаря VPN можно объединить любое число устройств в частную сеть, и обеспечить защищённый канал для передачи данных. Так, применяя подключение такого типа, пользователи могут сохранить приватность в интернете и не переживать о сохранности данных, в том числе при работе в сетях с общим доступом. Подсоединение к VPN позволяет избежать перехвата информации со стороны злоумышленников, поскольку маршрут обмена пакетами надёжно защищён шифрованием и аутентификацией пользователя. Данные шифруются на стороне отправителя и следуют по каналу связи в зашифрованном виде, а расшифровываются уже на устройстве получателя, при этом у обоих подразумевается общий ключ доступа. С применением VPN возможно создание надёжной сети поверх ненадёжной (как правило, интернета). Подключение пользователя выполняется не напрямую, а посредством сервера, соединённого с внутренней или внешней сетью. Это и обеспечивает приватность в интернете, поскольку в таком случае веб-ресурсам будет виден IP сервера, к которому подсоединён клиент. Сервер потребует прохождения процедуры идентификации, а также аутентификации и после того, как пользователь авторизован, возможна работа с сетью. Наиболее часто VPN используют в следующих случаях:

- Подключение к интернету посредством VPN нередко применимо провайдерами городских сетей, а также на предприятиях. Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей.

- Внутри корпоративной сети. Объединение в одну сеть позволяет получить безопасным доступ к сети скольким угодно компьютерам сотрудников вне зависимости от их местонахождения и удаления от сервера.

- Объединение компонентов корпоративной сети. Применяя VPN для обеспечения взаимодействия различных частей предприятия, возможна организация доступа для них к отдельным ресурсам общей сети.

Реализация технологии доступна для различных устройств, операционкой которых поддерживается опция или имеется VPN-клиент, способный осуществлять проброс портов с применением TCP/IP в виртуальную сеть. Пользователь может самостоятельно выполнить все действия по настройке. Необходимость в этом возникает даже не ради цели обхода региональных блокировок, ведь для этого можно и не настраивать VPN в компьютере (для посещения заблокированных ресурсов достаточно инсталляции стороннего приложения, установки специального расширения для браузеров или использования встроенного функционала обозревателя). Настроить VPN на ПК или ноутбуке часто требуется в случае смены провайдера для настройки доступа в интернет. Настройка VPN под Linux имеет свои специфические особенности, учитывая многогранность ОС, но принцип остаётся тот же.

https://youtube.com/watch?v=375BZYYFwjY

Лучшие бесплатные VPN для Linux в России (краткий список):

- ExpressVPN: насладитесь полной совместимостью с Linux и ослепительно быстрыми подключениями. Вы даже сможете протестировать сервис лично и, если вам что-то не понравится, вернуть свои деньги целиком в течение 30 дней.

- CyberGhost: 24 часа бесплатного премиум-доступа к высоким скоростям VPN-сервиса и многим стриминговым платформам. Однако, при значительном удалении сервера скорость падает.

- Windscribe: отличные быстрые серверы и

- ProtonVPN: нет ограничений трафика, нет рекламы, сервис придерживается безлоговой политики, можно воспользоваться 7-дневным бесплатным пробным периодом премиум-услуг.

- hide.me: серверы в трех регионах, ограничение по трафику — 2 Гб бесплатных данных в месяц.